Papp Péter barátom, a kancellar.hu első embere írt néhány évvel ezelőtt egy cikket a Belügyi Szemle felkérésére, ennek másodközlése most és itt. Az apropót a hétvégén rendezett Hactivity adta…

Bevezetés

A cikk egy napjainkban nagyon aktuális és kicsit divatos témát tárgyal, az etikus számítógépes (ön)betörést. Ez a feladat nagyon komoly tudást és tapasztalatot kíván meg, melyet hosszú évek folyamán szereznek meg szakemberek. Általánosan elfogadott dolog az informatikai piacon, hogy az informatikai biztonsággal foglalkozó mérnökök a legszakképzettebb informatikusok, hiszen egy informatikai rendszert (melyet esetenként több évig építettek, több száz gépből és felhasználóból áll) nagyon komplex és bonyolult dolog biztonsági szempontból átvilágítani majd kijavítani a hiányosságokat. Ez a célja az etikus hackingnak, vagyis a számítógépes önbetörésnek. A sikeres önbetörés a rendszer biztonsági szempontból gyenge pontjainak felderítését szolgálja.

Ma már az önbetörés kifejezés nem helytálló. A nagy rendszerek gazdái a betörést nem maguk és nem is saját szakembereik, hanem megbízásukból erre szakosodott vállalatok végzik. (1)

A cikk írása során igyekszünk hétköznapi nyelven fogalmazni, ennek ellenére néhány esetben érthetetlennek tűnhet a – kriminológiában egyébként jártas - olvasó számára. Ez annak tulajdonítható, hogy számos szakkifejezést még nem sikerült magyarra lefordítani.

Úgy éreztük azonban, hogy ezek nélkül a részek nélkül a cikk szakmailag nem állná meg a helyét, ezért nem hagytuk ki ezeket.

Napjainkban reálfolyamataink egyre nagyobb százalékban kerülnek elektronikus formában is elérhetővé, kontrollálhatóvá. Rendkívül fontos, hogy ezek a szolgáltatások és az általuk gyűjtött és kezelt adatok hitelesek, bizalmasak és elérhetőek legyenek. Ahhoz, hogy megbizonyosodjunk róla, hogy ezeknek a feltételeknek megfelel egy informatikai infrastruktúra, annak az egyik eszköze az etikus betörési tesztek szolgáltatás.

Mi is az etikus hacking?

Az etikus hacking nagyban hasonlít az autóiparban szokásos töréstesztekre, azzal a különbséggel, hogy itt nem kell összetörni az egész rendszert, illetve visszafordítható károkat okoznak a rendszerben.

Az etikus hacking szolgáltatás megnyugtató választ ad az ügyfél informatikai rendszerének biztonságával kapcsolatos kérdésekre és ajánlásaival nagymértékben növelhető a biztonsági színvonal.

A szolgáltatás folyamán az ezzel megbízott cég úgy viselkedik mint egy valós betörő, aki kezdetben nem tud semmit a célpontról (max. csak annyit, hogy @cegnev.hu), majd lépésről lépésre feltárja a sebezhető pontokat és megkeresi a leggyengébb láncszemet a rendszerben.

Természetesen ezt a tevékenységet szigorú kontroll alatt és szerződésben rögzített körülmények között végzik, hiszen a „sértett” belegyezése nélküli betörést a törvény szigorúan bünteti (akár 10 éves szabadságvesztéssel is honorálja).

Az etikus hacking vizsgálat egy tesztből, egy javaslatból és egy prezentációból áll. A vizsgálat feltárja a már meglévő biztonsági intézkedések sebezhetőségét, a javaslatok segítenek a védekezésben, a prezentáció pedig egyszerű, közérthető és átfogó képet ad a vizsgált rendszer informatikai biztonságáról.

A vizsgálat teszt fázisa egy folyamatosan ellenőrzött munkafolyamat, amelynek célja, hogy a biztonsági intézkedések megkerülésével vagy azok feltörésével a szakemberek hozzáférjenek a vizsgált rendszerkomponensekhez, illetve azok adataihoz. A teszt fázisban a szakemberek olyan biztonsági beállításokat vizsgálnak, amelyek:

- hiányoznak vagy hatástalanok,

- elavult vagy sebezhető technológiát használnak,

- megfelelő biztonsági koncepció nélküliek,

- olyan módon használják azokat, hogy a használt technológia nem képes azokat végrehajtani.

A megrendelő hitelessége

Felmerülhet a kérdés, hogy miképp ellenőrzik, hogy a megrendelő esetleg nem önbetörést hanem egy másik idegen rendszer elleni betörést rendel meg. A válasz egyszerű. Szerződéskötéskor rögzítik a cél számítógép IP címét címeit, amit leellenőriznek, hogy a megrendelő tulajdonában van-e. Erre létezik egy világméretű hiteles adatbázis.

Autós példával élve: Szerződésben rögzítik a megrendelő nevét és az autó rendszámát, de előtte ellenőrzik, hogy az adott rendszámú autót a megrendelő birtokolja-e.

A Fekete Doboz teszt

Ez egy külső teszt, melynek indulásakor a vizsgálat alá vont rendszerről kizárólag a külső elérhetősége áll az informatikai biztonsági cég rendelkezésére, minden további információ megszerzése a teszt célja.

A Fekete doboz teszt legfontosabb jellemzője, hogy a vizsgálat alá vont rendszerről (annak IP címén kívül) nem áll rendelkezésre más információ. A felkért szakértő gyakorlatilag úgy támadja a közösen definiált rendszert, mint egy cracker/hacker, azzal a különbséggel, hogy a támadás idejét, a várható kockázatokat megbeszéli a megrendelővel.

Az összegyűjtött információk birtokában - különböző beállításokkal – kísérlik meg a behatolást külkapcsolatok felől a tesztelendő rendszerbe. Nemcsak a sebezhetőségeket vizsgálják, hanem azokat felhasználva ellenőrzik, hogy a feltárt sebezhetőség valóban veszélyt jelentenek-e az infrastruktúrára.

Sikeres behatolás esetén javasolják az alkalmazott informatikai biztonsági intézkedések technikai megvalósításának átvilágítását, hogy az újabb sebezhetőségeket kizárják, vagy megtalálják azokat, amelyeket a teszt eddigi részeiben még nem azonosítottunk.Olyan eszközök használatát keresik, amelyek eddig nem ismert belépési pontjai lehetnek a hálózatába az Internetről. Ezeknek a pontoknak az elérésével a hackerek megkerülhetik az összes alkalmazott biztonsági intézkedéseket, és könnyedén bejuthatnak a vizsgált rendszerbe anélkül, hogy kellő időben felismerhető lenne a támadás.

A teszt után

A betörési teszt befejeztével és annak következményeképpen megoldási javaslatokat vázolnak fel, hogy együttes erővel növeljék a vizsgált rendszer biztonsági szintjét. A feltárt sebezhetőségek megszüntetésére javaslatok készülnek.

A betörési teszt megmutatja, hogy:

- megfelelő-e a biztonsági beállítások, intézkedések hatékonysága,

- hogyan reagálnak egy esetlegesen bekövetkező támadásra, illetve történik-e válaszlépés az incidensre,

- a kritikus információk elérhetők-e a számítógépekről, hálózatról,

- milyen hacker technológiák léteznek, azok felhasználása hogyan előzhető és, akadályozható meg,

- mekkora annak a valószínűsége, hogy a hackerek behatolnak a rendszereibe, ha hasonló képességekkel és eszközökkel rendelkeznek, mint a szakemberek.

Dokumentálás

A Megállapításokat szakvéleményben kell rögzíteni. A szakvélemény tartalmazza a teszt által feltárt hiányosságok, problémák kiküszöbölésének lehetőségeit és a javaslatot a problémák megoldására.

Egy tipikus etikus hacking kiterjed a következőkre:

Határvédelem

Általánosan a teszt célja, hogy a megrendelő határvédelmi rendszerét teszteljék. Megvizsgálják, hogy lehetséges-e a definiált zónák között olyan adatforgalmat létrehozni, ami a meghatározott szabályok alapján tilos, illetve rámutassanak a definiált szabályok esetleges hiányosságaira olyan adatforgalom előállításával, amely a lehető legtöbb zóna szolgáltatásait kompromittálja. Néhány példa, a teljesség igénye nélkül:

- nem jogosult hozzáférés biztosítása,

- bizalmas adatok megszerzése, megváltoztatása,

- szolgáltatás ellehetetlenítése.

Alkalmazás

Napjainkban az alkalmazások – különösen a vállalatirányítási szoftverek - igen nagy bonyolultságot mutatnak. Hatalmas mennyiségű – sok esetben stratégiai fontosságú, illetve bizalmas adatot kezelnek benne. Az ilyen rendszerek nagy bonyolultsága azt a hamis képzetet eredményezheti, hogy az adatok biztonságban vannak, hiszen ki is látna át egy ilyen bonyolult rendszert. A teszt célja megbizonyosodni róla, hogy az adatok valóban biztonságban vannak-e az alkalmazáson belül:

- lehet-e jogosulatlanul hozzáférni az adatokhoz (például közvetlenül az adatbázisból, az alkalmazás megkerülésével),

- az alkalmazás által használt hálózati adatforgalom lehallgatható-e,

- megváltoztatható-e az alkalmazás,

- blokkolható-e az alkalmazás működése stb.

Szerver

A teszt célja általában egy vagy több jól definiált szerver feltörése illetve Denial of Service (DoS) támadása. A szervereken futhat több alkalmazás is, a cél az, hogy valamelyik alkalmazáson keresztül ellenőrzés alá vonják a szerver lehető legtöbb funkcióját. Az ilyen jellegű vizsgálat eredménye lehet – az egyszerűen elvégezhető, emelt szintű biztonsági beállításokon túl, hogy funkcionalitást kell bontani, funkciókat külön zónákba helyezni, esetleg más jogosultságokat bevezetni a futó alkalmazások számára.

Az előkészületek

A etikus betörési tesztek szolgáltatás sikeres végrehajtása – és itt a sikert nem a betörés ténye jelenti – a megrendelő maximális bizalmát és elkötelezettségét feltételezi. Ennek a bizalomnak és elkötelezettségnek a fenntartása csak úgy lehetséges, ha első sorban a megrendelésben pontosan definiálják a megrendelő kompetens képviselőjével az etikus betörési teszt hatáskörét, másodszor pedig a teljesítés során a megrendelő pontosan tudja, hogy mely időpontban, milyen jellegű támadást intéznek a rendszere ellen, és ennek a beavatkozásnak milyen várható következményei lehetnek. A tesztek definiálásakor fel kell hívni a megrendelő figyelmét az esetleg elvégzendő extra előkészületekre, intézkedésekre (üzleti órák utáni tesztelés, kiegészítő biztonsági mentés, rendszergazda rendelkezésre bocsátása stb.).

Egy tipikus etikus hacking forgatókönyve

Helyzetfelmérés, előkészítés

A szolgáltatás az ügyfél igényeinek részletes megismerését tartalmazza. A megismertek alapján a betörési teszteket megtervezik, előkészítik.

Egy ilyen szolgáltatás több hétig is eltarthat és három fázisból áll:

1. Helyzetfelmérés és felkészülés

2. A támadás végrehajtása

3. Dokumentálás átadása az ügyfél részére

Egy ilyen szolgáltatás kapcsán a szakemberek az alábbi tevékenységeket kísérlik meg:

- Az ügyféllel közösen meghatározzák a támadható számítógépes tartományt.

- A támadható tartományon belüli számítógép-kiszolgálók felderítése

- IP címtartomány meghatárizása

- OS fingerprint azonosítás

- ismert hacker támadások kiprobálása

- ismert biztonsági rések letesztelése

- határvédelmi zónák tesztelése

- bizalmas adatok megszerzése

- futó szolgáltatások felderítése

- futó szolgáltatások ellehetetlenítése

- DoS támadás szimulálása

- nyitott portok felderítése

- jogosultságok megszerzése

- aktív felhasználók felderítése

- social engineering

- támadás e-mailen keresztül

- támadás HTML tag-en keresztül

- vírus támadás

- támadó robotok bevetése

- security patchek

A vizsgálat teszt-fázisa egy folyamatosan ellenőrzött munkafolyamat, amelynek célja, hogy a biztonsági intézkedéseik megkerülésével vagy azok feltörésével hozzáférjenek a vizsgált rendszerkomponensekhez, illetve azok adataihoz. A teszt fázisban a szakemberek olyan biztonsági beállításokat vizsgálnak, amelyek:

- hiányoznak vagy hatástalanok,

- elavult vagy sebezhető technológiát használnak,

- megfelelő biztonsági koncepció nélkül kerültek kialakításra,

- olyan módon használják azokat, hogy a használt technológia nem képes azokat végrehajtani.

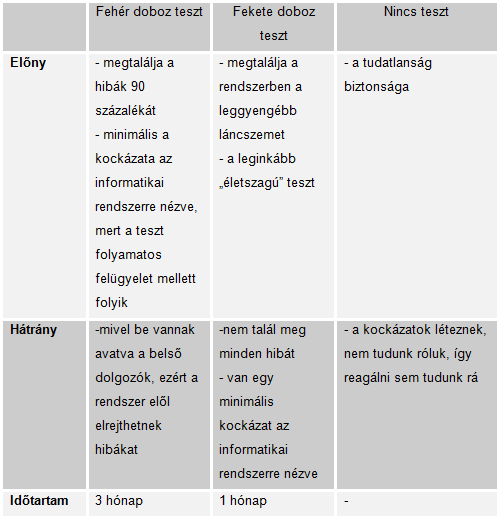

Fekete és fehér doboz teszt

A külső eredetű támadások elsősorban a levelezés, az Internet használat hiányosságainak kihasználásával valósulnak meg. A belső eredetű támadások ennél sokrétűbbek, kezdve azzal, hogy egy munkaállomást megfog az alkalmazott és kisétál vele az épületből – esetleg az őrök segítségével – egészen odáig, hogy egy gazdátlanul hagyott számítógéphez leülve egy másik felhasználó nevében a teljes ügyféladatbázist lementi hordozható médiára, majd az eredeti állományt hamis adatokkal tölti fel. Ennek megfelelően etikus betörési teszt szolgáltatásunknak alapvetően két fajtáját különböztetik meg:

- Fekete doboz teszt

- Fehér doboz teszt

Fekete doboz teszt

Ennek a - más néven külső tesztként is ismert - módszernek a célja annak bizonyítása, hogy a vizsgált rendszer külső támadás esetén sérülhet-e. Indulásakor a vizsgálat alá vont rendszerről kizárólag a külső elérhetősége áll rendelkezésre, minden további információ megszerzése a teszt részeként történik. A teszt során a szakemberek megpróbálják a lehető legtöbb szabadon hozzáférhető információt megszerezni a rendszerről, majd ezen információk birtokában választják ki a támadási módszert.

A külső teszt megmutatja, hogy:

- megfelelő-e a külső kapcsolatokra, a levelezésre, az Internet használatára vonatkozó biztonsági beállítások, intézkedések hatékonysága, milyen módon szivárognak ki belső adatok az Internetre, milyenek az Internet felhasználói szokások.

- a rendszerek üzemeltetői hogyan reagálnak egy esetlegesen bekövetkező támadásra, illetve történik-e válaszlépés az incidensre,

- a kritikus információk elérhetők-e külső számítógépekről, hálózatról,

- milyen hacker technológiák léteznek, azok felhasználása hogyan előzhető és, akadályozható meg,

- mekkora annak a valószínűsége, hogy a hackerek behatolnak a rendszerekbe, ha hasonló képességekkel és eszközökkel rendelkeznek, mint a tesztet végző szakemberek.

A támadás roncsolás nélkül nem hajtható végre. Gyakorlatilag a támadási mód és folyamat az alkalmazásokon elkövetkezett roncsolásokon keresztül történik. E támadás következménye lehet, hogy egyes szolgáltatások kiesnek.

Fehér doboz teszt

Ennek a módszernek a lényege az, hogy a vizsgálat alá vont rendszerről a lehető legteljesebb információ rendelkezésre áll (hardver-, szoftver környezet, szabályzatok, stb.), mintha a tesztet végzők a rendszer bizonyos jogosultságokkal felruházott használói lennének. A támadási modelleket ezen információk birtokában állítják fel, majd megvizsgálják, hogy mely támadások milyen sebezhetőségeket használhatnak fel, mekkora azok bekövetkezési valószínűsége.

A belső betörési teszt megmutatja, hogy:

- megfelelő-e az informatikai rendszerek használatára, az adatokhoz való hozzáférés módjára vonatkozó biztonsági beállítások, intézkedések hatékonysága, mekkora az egyes támadások bekövetkezésének kockázata,

- a rendszerek üzemeltetői hogyan reagálnak a nem előírásszerű használatra, illetve történik-e válaszlépés az incidensre,

- a kritikus információk elérhetők-e más számítógépekről, a belső hálózatról,

- milyen hacker technológiák alkalmazhatók, azok felhasználása hogyan előzhető és, akadályozható meg,

- mekkora annak a valószínűsége, hogy a felhasználók behatolnak olyan rendszerekbe, amelyekhez nincs jogosultságuk, ha hasonló képességekkel és eszközökkel rendelkeznek, mint a támadást felhatalmazás birtokában végző szakemberek.

A teszt hatásköre

Nagyon fontos egy ilyen tesztnek meghatározni a hatáskörét. (függetlenül attól, hogy a tesztet a megbízott szakemberek végzik vagy végeztetik el). A következő pontokat kell minél pontosabban meghatározni:

- Mennyi a teszt időintervalluma?

- Ki lesz értesítve a teszttel kapcsolatban?

- Hogyan konfirmáljuk hogy jogosulatlan hozzáférést értek-e el?

- Mely rendszereket tesztelték és hogyan?

- Tűzfal konfiguráció

- Teljes információ birtokában

- Zéró információ

- Host rendszerek

- Web szerverek

- Jelszavak

- FTP szerverek

- Behatolásérzékelő rendszerek

- DNS szerverek

- Betárcsázós modemek

- Drótnélküli eszközök

- Fizikai hozzáférés

- Social engineering

- Asztali gépek

- Hogyan prezentáljuk az eredményt?

- Mikor lesz a következő teszt amellyel leellenőrizzük az előző teszt által feltárt hibák javításait?

Eszközök, amelyek segítenek (ez a rész kifejezetten „fanatikusoknak” szól, akik szeretnék bővebben beleásni magukat a témába)…

Számos eszköz létezik a világhálón, amelyek arra szolgálnak, hogy egy számítógép sebezhetőségeit megvizsgálják. Ez a fázis mindig része egy etikus betörésnek. Ezek a szoftverek egy rész ingyenes egy része kereskedelmi szoftver. Íme a lista. Bővebben a következő honlapon olvashatnak: http://nmap.org

- Nessus – (http://www.nessus.org) Hálózati sebezhetőség vizsgálat Unix rendszerekhez.

- SARA – (http://www-arc.com/sara/) A "híres" SATAN utódja.

- Whisker – (http://www.wiretrip.net/rfp/p/doc.asp?id=21&iface=2) Egy CGI eszköz

- Hping2 – (http://www.kyuzz.org/antirez/hping/) Ez az eszköz különböző csomagokat küld: ICMP, UDP TCP

- Firewalk – (http://www.packetfactory.net/Projects/Firewalk/) Egy traceroute szerű eszköz.

- John The Ripper – (http://www.openwall.com/john/) John egy jelszó törő program.

- Crack / Libcrack – (http://www.users.dircon.co.uk/~crypto/) Egy másik Unix-os jelszó törő.

- NAT (NetBIOS Auditing tool) – (http://www.tux.org/pub/security/secnet/tools/nat10/) Egy NT NetBIOS konfigurációját ellenőrzi.

- Toneloc – Modem kereső szoftver.

Kereskedelmi termékek

(Bővebben http://nmap.org és http://www.timberlinetechnologies.com/products/vulnerability.html)

- Internet Security Server – (http://www.iss.net) Valószínűleg a legjobb kereskedelmi termék.

- CyberCop – (http://www.pgp.com/asp_set/products/tns/ccscanner_intro.asp) Egy nagyon népszerű eszköz.

- L0pht Crack – (http://www.l0pht.com/l0phtcrack/) Egy NT jelszót feltörő rendszer.

- Phonesweep – (http://www.sandstorm.net/) – Modem kereső szoftver.

Mennyibe kerül?

A hazai piacon több cég kínál hasonló szolgáltatást, azonban nem sokan foglalkoznak komolyan ezzel a területtel. Ezen belül is különbséget kell tennünk a “dobozos” szolgáltatatás és a testre szabott szolgáltatás között.

Egyes multinacionális vállalatok, amelyek ilyen szolgáltatást nyújtanak a magyar piacon, ún. dobozos szolgáltatást árulnak. Ennek a lényege, hogy a fenti szoftverek némelyikével hajtanak végre teszteket és annak eredményét prezentálják az ügyfélnek. Vagyis nincs testre szabva a szolgáltatás, ugyanazt kapja az ötezer fős nagyvállalat, mint a harmnic fővel dolgozó kutató cég. Véleményünk szerint ez csak nagyon kis részben fedi le egy valós hacker tevékenységét.

A testre szabott támadásnak -amilyet a cikkben hivatkozott cég is nyújt- része egy ugyanilyen felmérés, majd a kapott eredmények alapján indítanak testre szabott támadást. (pl. konkrét felhasználónak levél küldése egy személyre szabott trójai faló programmal fűszerezve :-)

Ma Magyarországon a multinacionális cégek 5-10 M forintért végeznek ilyen szolgáltatást, míg a kisebb hazai cégek 2-4 M forintot kérnek ezen szolgáltatásokért.

Az etikus teszt veszélyei

Egy dolgot tisztázzunk: Törésteszt során az autó összetörik. A munka során törekedni kell arra, hogy a lehető legkisebb kárt okozzák, de előfordulhatnak sérülések:

Példák:

- Nem tudják garantálni, hogy a támadás során nem fog leállni a számítástechnikai rendszer (pl. a levelező rendszer támadása esetén maga a levelező rendszer), és abban az esetben, ha akkor nincs jelen rendszergazda aki észlelné a hibát akkor addig szünetel ez a szolgáltatás.

- Ha nincs rendszeres mentés (ami ugye a biztonságos üzemeltetés alfája) akkor bizony előfordulhat, hogy néhány adat elvész amit később nem lesz miből visszaállítani.

Ha külső céget bíznak meg:

- Ha a külső cég javaslatot tesz a hibák kijavítására, úgy hogy el sem kérte az Informatikai Biztonsági Szabályzatát az ügyfélnek, akkor rossz céget választottak.

- Csak jó piaci referenciával rendelkező céget alkalmazzanak.

- Készítsenek direkt egy biztonsági rést és ellenőrizzék le, hogy megtalálják-e.

- Kérdezzék meg, hogy milyen eszközöket fognak alkalmazni.

- Referencia.

- Ajánlatot írásban kérjenek.

- Milyen egyéb szolgáltatásokat nyújtanak (pl. követés, stb.)

- Milyen vizsgákkal, certifikációkkal rendelkeznek.

- Alkalmaznak hackereket?

- Nemzetbiztonsági átvilágításon hajlandóak átesni?

- Kérdezzük meg, hogy a teszt után az adatokat hogyan és mennyi ideig fogják tárolni.

- Ha lehetséges akkor üljenek be a “hackerek” mellé.

- Rögzítsék szerződésben, hogy milyen IP cím tartományból jön a támadás.

- Rögzítsék szerződésben, hogy hány órától hány óráig tart a támadás.

Sikerkritérium

Nagyon fontos és nehéz dolog a sikerkritériumok meghatározása. Sok tényezős dolog ez, hiszen függ az ügyfél igényeitől, informatikai rendszerétől, a szakembereinek a beavatottsági szintjétől, stb.

Fontos azonban meghatározni mérföldköveket, amelyeket ha elértünk azonnal le kell zárni a tesztet.

Néhány példa sikerkritériumra:

- Belső erőforrások elérése;

- Titkos file-ok elolvasása;

- Titkos file-ok módosítása;

- Egy program vagy tranzakció végrehajtása;

- Felhasználói jogosultság hozzáférése;

- Rendszergazdai jogosultság megszerzése;

- Erőforrás kontroll demonstrálása,

- Trófea begyűjtése.

Mi is a Social Engineering?

Az etikus hacking nagyon fontos eleme, amelyre számos definíció létezik, mi a Harl féle definíciót írjuk le amelyet 'People Hacking' könyvében használt: "…the art and science of getting people to comply to your wishes” azaz "...a művészete és tudománya annak, hogy az emberek hajtsák végre a Te akaratodat."

A SE fontos része a hacker módszereknek. Ennek a segítségével számos információt tudunk beszerezni. Pl:

- felhívják a támadott cég egyik alkalmazottját és mint rendszergazda megprobálják elkérni a jelszavát (pl. tesztre hivatkozva, stb.) nem is hinnénk, hogy ez a banális módszer milyen hatékony

- levelet küldenek valakinek, amellyel megpróbálják rávenni különféle kártékony szoftverek letöltésére és futtatására

- kuka turkálása (rengeteg információ található egy cég szemetesében)

Általában az ember a leggyengébb láncszem és a SE erre épít. Egy profi hacker először ezzel fog próbálkozni mielőtt a fáradtságos és időigényes szoftverekhez nyúlna.

Miért menjenek be a rácson keresztül, ha bekopoghatnak és besétálhatnak a nyitott ajtón?!

A legnehezebb védekezni a SE-el szemben, mert sem hardware sem software eszközökkel nem lehet megtenni. Itt a kulcsszó az alkalmazottak oktatása, tudatosítása a veszéllyel szemben. (Ugye a saját gyermekeiket is felkészítik, hogy kivel állhatnak szóba az utcán és kivel nem. És a munkatársaikat?)

Általános típusa a SE-nek

Alapvetően kétféle SE-t különböztetik meg: humán alapú és számítógép alapú.

A humán alapú az ember-ember kapcsolatra épít és probál információt szerezni, míg a számítógép alapú olyan szoftvereket használ amelyek megpróbálni információt kicsalni az emberekből.

Humán-alapú

- Megszemélyesítés – Az esetek nagy rész azt mutatják, hogy a help-desk szolgáltatás az egyik leggyakrabban támadott felület. A SE -mint szimulált alkalmazott, persze valós névvel és adatokkal- betelefonál a help-desknek, hogy elfelejtette a jelszavát és kéri, hogy adjanak neki egy újat. Általában ez sikerrel jár. (próbáljuk ki saját cégünknél, persze csak egy bizonyos nagyság felett működik ez)

- Fontos Ember - Egy gyakori trükk, hogy nem egy akármilyen embert személyesítenek meg, hanem mondjuk magát a vezérigazgatót. A help-desk általában nem mond nemet, ha maga a vezér telefonál és kéri, hogy öt percen belül adjanak neki egy új jelszót vagy a kért információt. Sokszor még egy kis megfélemlítés is belefér ha akadékoskodna a help-desk.

- Harmadik fél felhatalmazása – A SE megszerzi egy fontos ember nevét és beosztását, majd felhívja a help-desket, hogy Fontos Úr kérésére azonnal adják oda a következő adatokat. Ez különösen akkor hatékony ha Fontos Úr éppen szabadságon van és ezt tudatosítjuk a help-deskkel is.

- mi vagyunk a Help-Desk – Felhívják bármelyik alkalmazottat és tesztre hivatkozva elkérik a jelszavát. (Persze NE - Probáljuk ki tetszőleges mobil számmal ugyanezt. Felhívják és azt mondják, hogy én vagyok XY a ...GSM operátora és éppen teszteljük a rendszert. Kérem pötyögje be a PIN kódját, hogy ellenőrizzük, hogy minden rendben van-e. Garantáltan a harmadik próbálkozásra szerzünk PIN kódot)

- Személyesen – A SE besétál az épületbe, mint alkalmazott, vendég vagy szervíz munkás. Öltözhet öltönybe vagy munkásruhába. Az épületek, szobák nagy részében szabadon járkálhat és gyűjthet információkat.

- Kuka búvárkodás – Átnézni egy cég által kidobott papírokat.

- Váll-szörf – Egyszerűen meglesni valakinek a válla fölött, hogy milyen jelszót gépel be. (Ezen sorok írója -akaratlanul de- pontosan tudja a banki ügyintézőjének a jelszavát (titok123) mert minden egyes készpénz felvételnél az orra előtt üti be a hölgy- ja és az azonosítója meg szerepel a bankkivonaton)

Számítógép-alapú:

- Popup ablakok – Pl. Megjelenik egy ablak amely azt mondja, hogy megszakadt a hálózati kapcsolat kérem adja meg azonosítóját és jelszavát, majd -csodák-csodája- minden működik megint. Persze az azonosítót meg a jelszavat meg rég elküldte egy külső gépre emailben a hackernek.

- Csatolt állomány – Ősi módszer mégis hatásos. Email csatolmányként érkezik egy kémszoftver amit csak le kell futtatni. (elég pl. pucer-lanyok.exe nevet adni neki máris sokan el fogjak indítani) Ennek a módszernek számos kifinomult verziója létezik. A legtöbb vírus is hasonló módon terjed. Tényleg nehéz védekezni ellene. (Nekünk ez a módszer eddig mindig bejött.)

- Spam és Lánc levél – Biztos mindenki ismeri a “küldd tovább ezt a levelet 10 ismerősödnek...” típusú levelet. Ezzel a SE fizikai kárt nem okoz viszont könnyen és gyorsan túlterhelheti a rendszert.

- Web oldalak – Ez egy “szakállas” trükk. Ajánlani kell valami ingyenes dolgot egy web oldalon. A nyeremény átvételéhez csak adjon meg a kedves nyertes egy e-mail címet és egy jelszót. Nagyon sokan ugyanazt a jelszót adják meg amit bent a cégnél is alkalmaznak.

Tanulság

Informatikai biztonság nincs!

A számítógépes iparág az egyik legfiatalabb szakma (kb. 40 éves), ugyanakkor a legdinamikusabban fejlődik. A dinamikus fejlődés egyik hátránya, hogy a funkcionalitás sokkal nagyobb szerepet kap mint a biztonság. Gondoljuk csak el, hogy a gyógyszeriparban egy gyógyszer piacra dobása több évtizedbe telik, míg a számítógépes iparban ez akár napokban mérhető. Ennek következménye, hogy ma gyakorlatilag hibátlan szoftver NINCS a piacon, ezért a biztonság nagyon gyerekcipőben jár.

Egy számítógépes rendszerbe ma betörni nem bonyolultabb dolog mint egy parkolóból ellopni egy autót, úgy hogy az autók 80%-a nyitva van és felében benne van a kulcs.

Ezzel a ténnyel a hétköznapi felhasználó nincs tisztában és egy hamis biztonságérzetben hisz.

A számítógépes rendszereink biztonságáról tudatosan gondoskodni kell, amelynek egyik eszköze az etikus hacking.

És végül de nem utolsó sorban fogadni szeretnénk Önnel kedves olvasó. Az Ön számítógépes rendszerébe 90%-os valószínűséggel be tudunk törni maximum egy hónap alatt. Ha nem hiszi, járjunk utánna.

Papp Péter – kancellar.hu